背景介绍

加速类产品按量付费的特性,在提供高性价比与便捷性的同时,也为部分攻击者创造了可利用的机会。您加速域名下的资源可能会被他人盗链,进而导致资源被非法使用。一些不法竞争者和非法攻击者还会借助自动化脚本拉取您域名下的资源,致使您的账单费用大幅增加。

本文将介绍使用全站加速(DCDN)时如何分析流量盗刷的行为特征,以及抵御流量盗刷攻击的常用方法。

整体方法

发现盗刷攻击:通过监控报表观察带宽、流量的异常变化。

分析盗刷行为特征:用离线日志(免费)或实时日志(收费)分析,关注 IP 集中、异常 User-Agent、大文件URL等特征。

开启基础防护功能(免费):通过 IP 黑名单、User-Agent 黑名单等系统内置的能力防御简单攻击。

开启安全防护服务(收费):启用基于 WAF 的安全防护服务,配置灵活性更高的防护规则应对复杂攻击。

如何发现盗刷攻击?

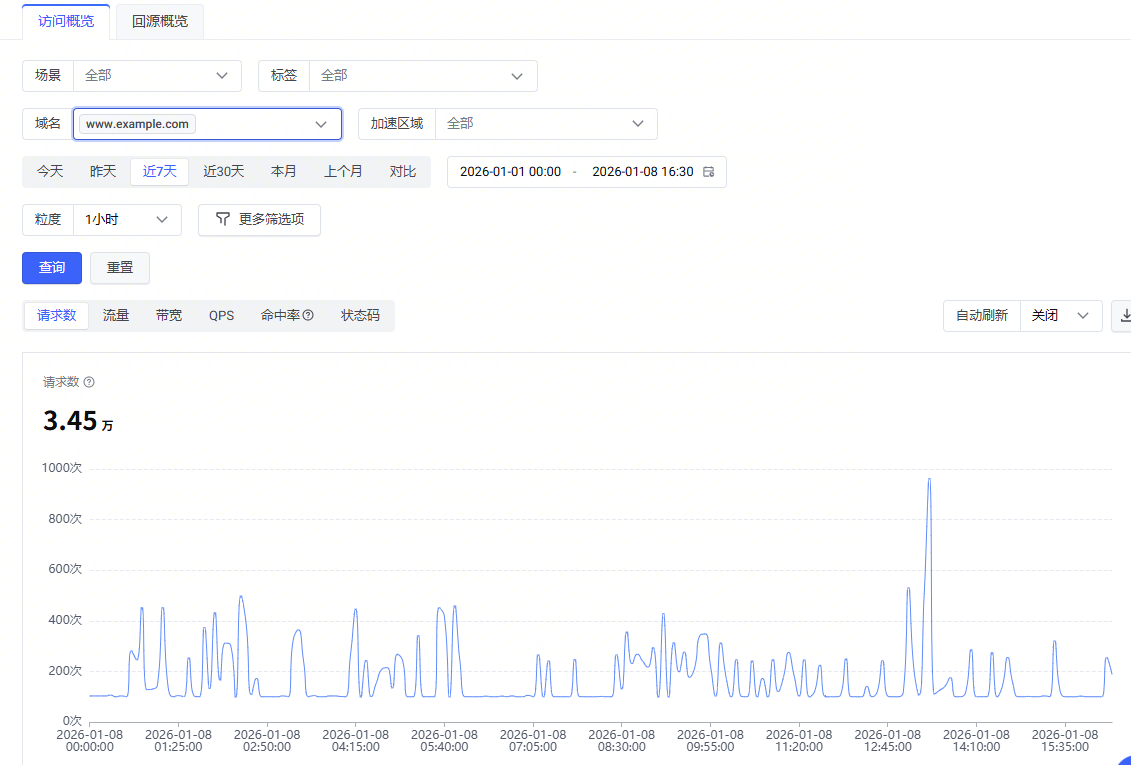

在业务日常运维过程中,需密切关注带宽或流量的变化趋势。当监控图表中出现与正常业务曲线明显不符的陡峭尖峰,且该尖峰远超历史正常峰值时,极有可能表明业务正在遭受流量攻击。您可以查看 资源概览 报表,观察某一时间段的流量、带宽情况。更多详情,请参见 访问概览。

如何分析盗刷行为特征?

方法1:通过分析离线日志

DCDN 默认保存离线日志,您可以下载离线日志,导入到本地的数据分析工具中进行分析。该方法的好处是免费,离线日志不产生额外费用。缺点是离线日志有一定滞后性,一般会有2-3小时的滞后。比较适合对攻击行为进行回溯性分析。

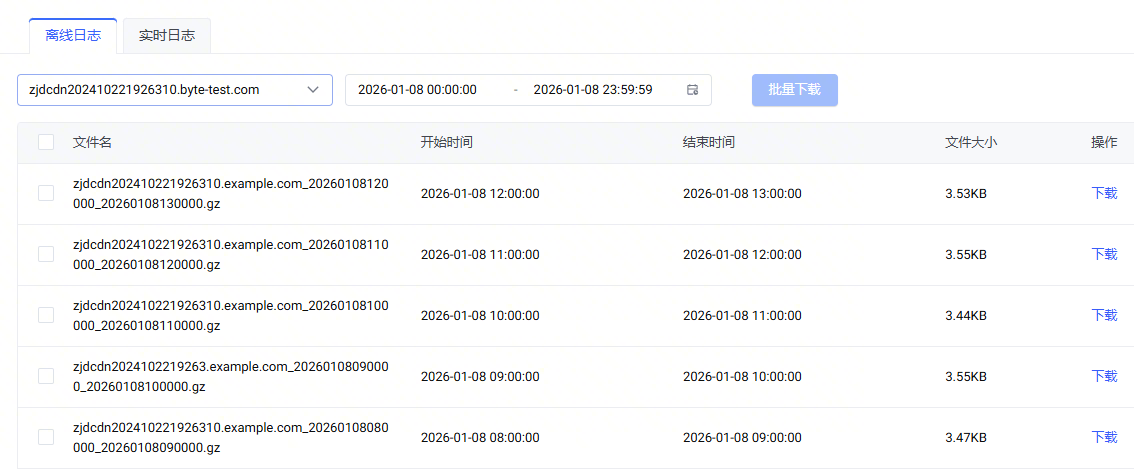

下载离线日志

系统把每小时内的请求日志打包在同一个日志文件中,您可以重点关注流量较大的时间段的日志包。您可以下载日志文件包,解压缩后导入到分析工具中。关于如何下载离线日志,请参见 离线日志。

方法2:通过分析实时日志

您可以开通实时日志功能,更灵活的分析流量特征从而定位攻击行为特征。实时日志的存储和读写会产生相应费用,由日志服务收取,详情请参见 日志服务计费项。但实时日志的优势是:

相较于离线日志,实时日志的延时较低(5分钟以内),更适用于流量盗刷在进行中且需要快速响应的场景。

您可以利用日志服务灵活的查询分析能力直接查询,无需导出数据。

开启日志投递并分析日志

使用实时日志需要操作以下关键步骤:

开启并配置实时日志。有关配置日志主题的详细信息,请参见 实时日志。

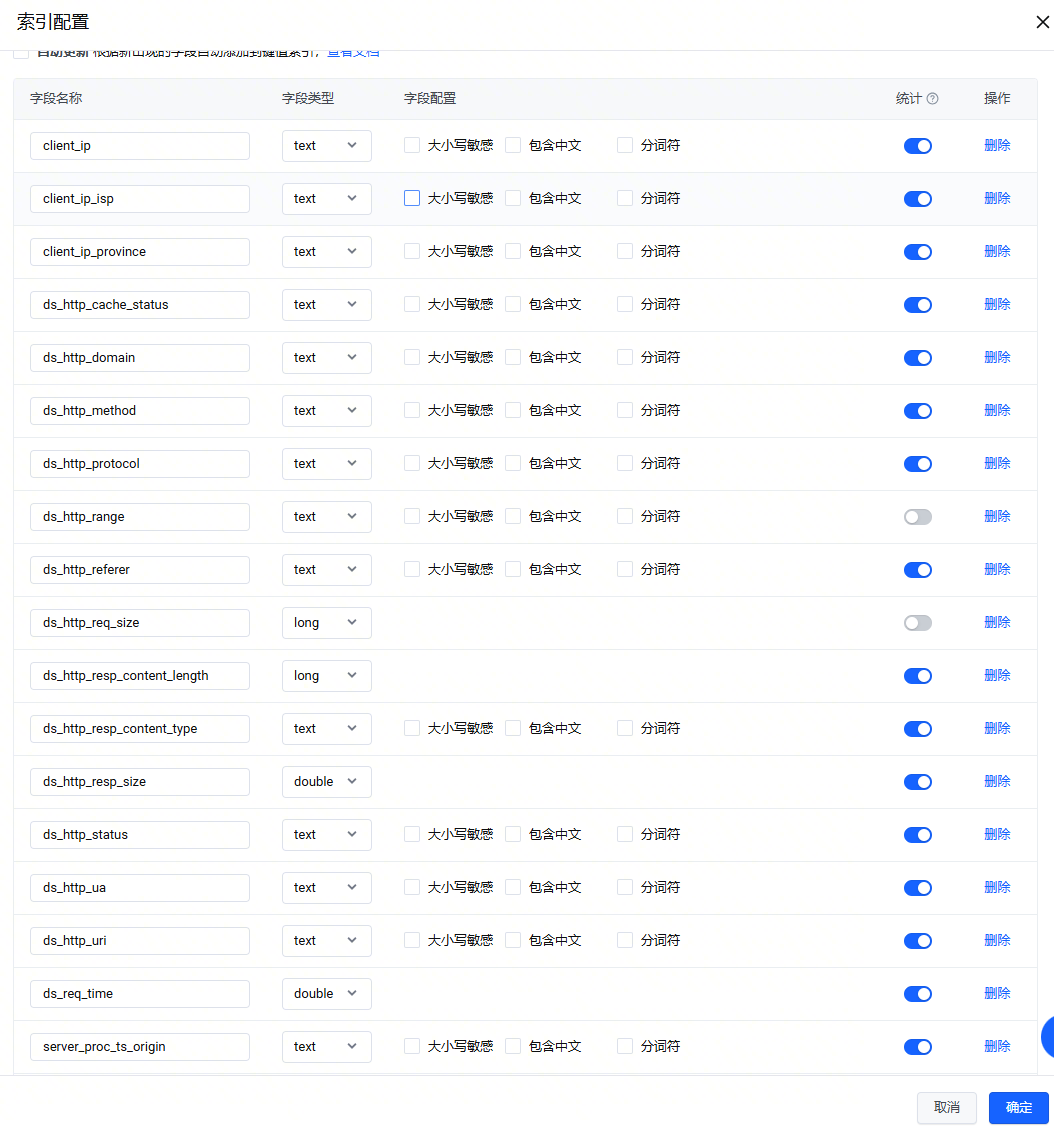

开启字段的索引统计功能。如需要对某些特定字段进行查询分析,需要启用这些字段的索引统计功能。例如,可以开启

ds_http_ua和ds_http_referer字段的 统计 选项。更多详情,请参见 配置索引。

通过实时日志分析异常来源。日志服务的查询分析语句包含两部分,用于圈定数据范围的检索语法,以及用于针对数据做分析的分析语法。

常用分析思路

观察1:流量来源集中在某个 IP 或 IP 段

如果大量流量集中在某个或相近的源 IP,则流量盗刷的攻击嫌疑较大。

实时日志分析语句示例,请求次数最多的 Top 5 IP:

* | SELECT client_ip, COUNT(*) AS pv GROUP BY client_ip ORDER BY pv DESC LIMIT 5

观察2:流量来源集中在某个 User-Agent 请求头****或明显伪造的 User-Agent

如果排名最高的 User-Agent 是非浏览器标识(如 Python-requests、curl 等),且同样呈现高度集中的特征。或者 User-Agent 具有高度相似的构成格式。

实时日志分析语句示例,查询 Top 5 User-Agent 分布:

* | SELECT ds_http_ua, COUNT(*) AS pv GROUP BY ds_http_ua ORDER BY pv DESC LIMIT 5

观察3:流量集中在少数大文件的 URL

一般攻击者会挑选尺寸较大的文件攻击,例如 APK 文件或者其他安装包。

实时日志分析语句示例,查询消耗流量最多的 Top 5 URL:

* | SELECT ds_http_uri, SUM(ds_http_resp_content_length) AS total_data GROUP BY ds_http_uri ORDER BY total_data DESC LIMIT 5

如何防御流量盗刷攻击?

利用基础防护手段

您可以利用 DCDN 提供的基础的安全防护功能,抵御较为简单的攻击。其优势为不会产生额外费用。劣势为可能不能抵御较为复杂的攻击行为。

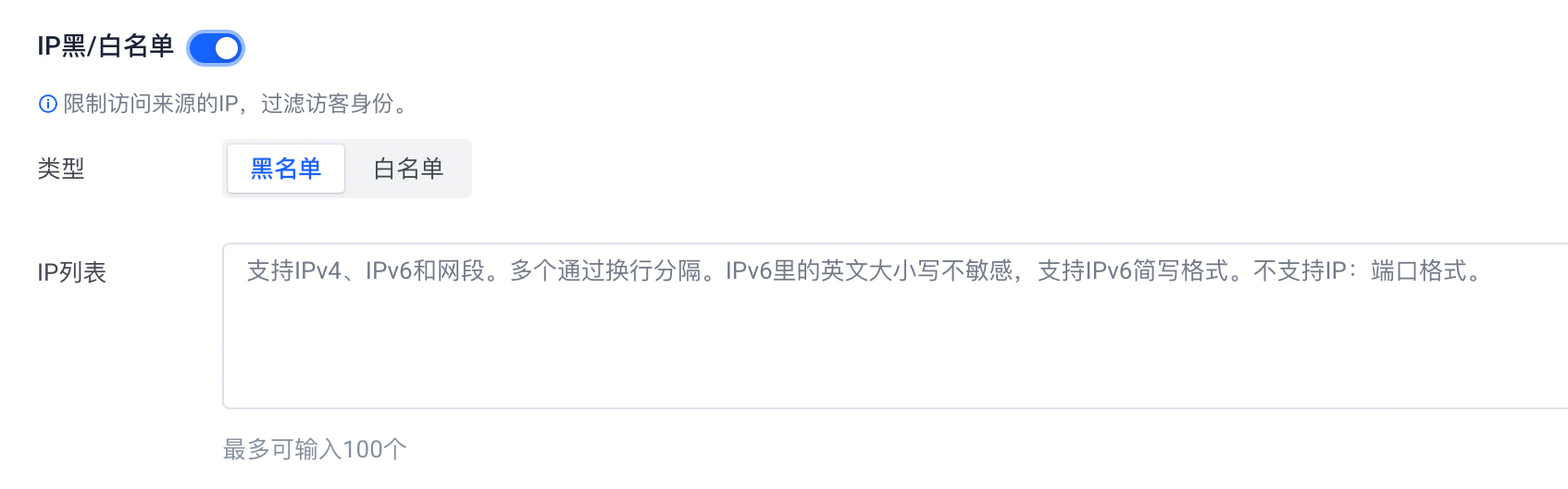

方法1:通过 IP 黑名单限制恶意网段的访问

通过将恶意 IP 或 IP 段添加至黑名单,可直接阻断来自这些地址的请求,有效限制恶意访问。有关如何配置 IP 黑名单,请参见 配置 IP 黑/白名单。

方法2:开启 DCDN 流量检测功能

DCDN 提供流量检测功能用于抵御流量盗刷,通过设定带宽阈值,当指定域名带宽超阈值时系统自动识别盗刷 IP 并采取措施,如“观察”或“拦截”。检测到盗刷后执行操作约需15分钟。该功能需要提交工单申请。更多详情,请参见 流量检测。

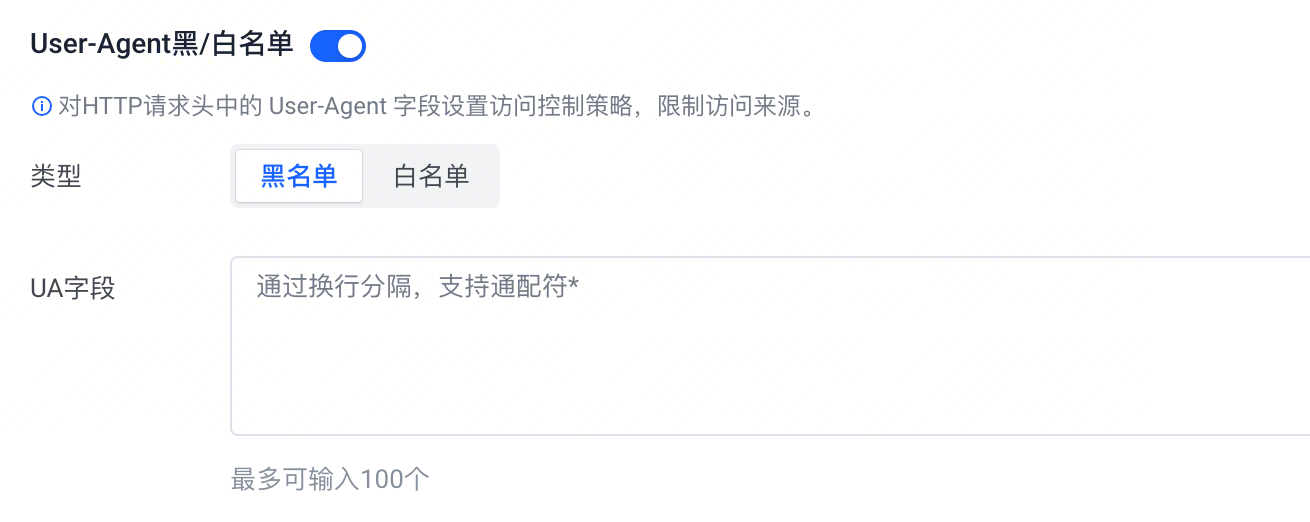

方法3:通过 User-Agent 黑名单限制特定 User-Agent 的访问

您可以分析异常流量的 User-Agent 请求头,判断是否和常规流量存在明显差异,然后将它们添加到 User-Agent 黑名单中。关于 User-Agent 黑名单配置,请参见 配置 User-Agent 黑白名单。

方法4:利用内置的带宽限流功能设置保护

除针对性封禁策略外,可配置带宽限流作为系统性兜底方案,以应对突发大流量场景。通过设置带宽上限,在攻击发生时尽可能保障自身账单安全。更多详情,请参见 配置带宽限流。

此功能目前仅对每月带宽峰值超过 10Gbps 的客户开放。如需使用,请提交工单申请。

利用 DCDN 的安全防护服务

除了前文提到的基础防护手段外,面对更复杂的流量盗刷场景,DCDN 还提供了基于火山引擎 Web 应用防火墙(WAF)服务的的安全防护能力。您可以设置更高级的防护规则,应对更复杂的盗刷行为。

DCDN 的安全防护服务需要额外收费。具体收费政策,请参见 安全防护服务计费。

以下列举了几种常见的使用方法:

场景1:禁止异常IP地址访问域名下所有资源或特定资源

安全防护功能提供更精细的基于 IP 地址的拦截能力。您可以阻止可以 IP 地址或地址段访问特定的路径或全部路径。更多详情,请参见 配置 Web 防护。

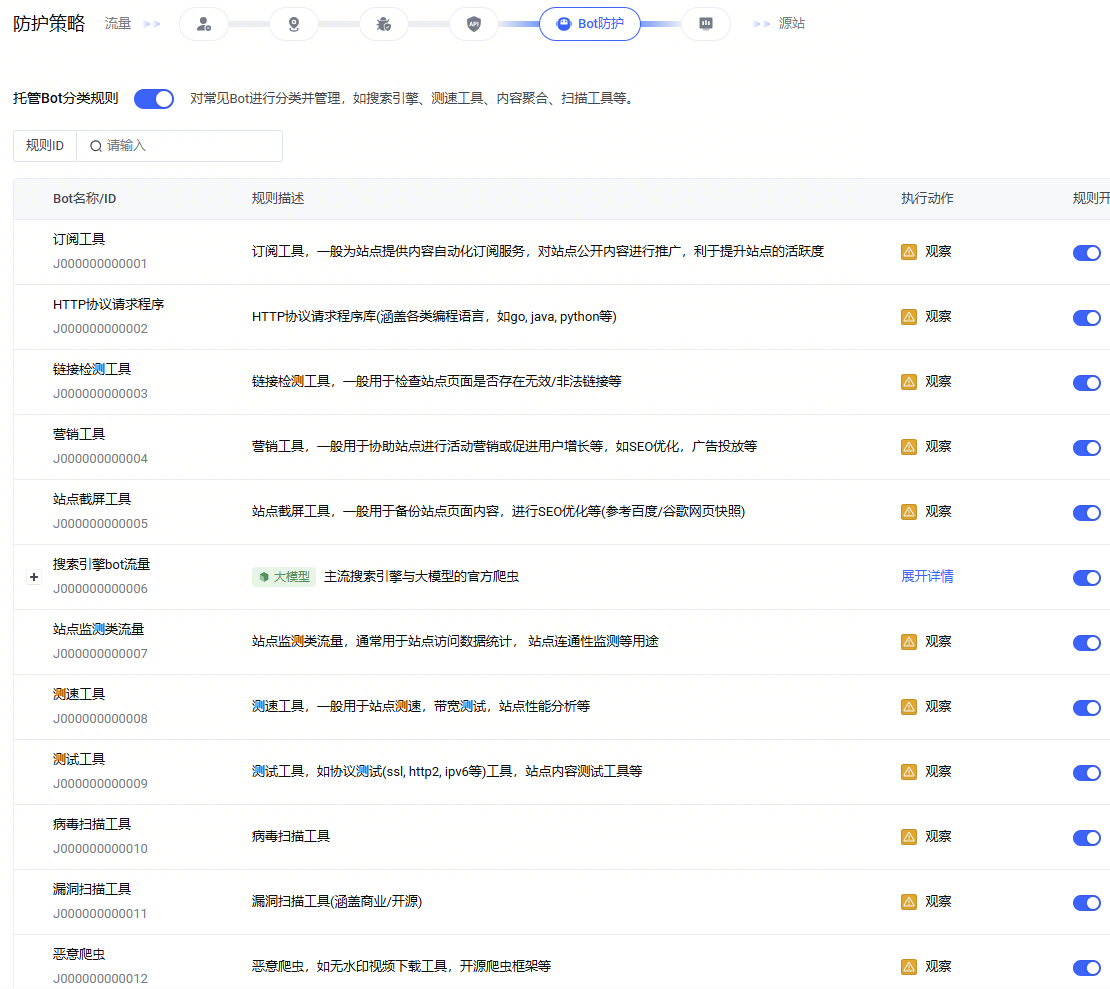

场景2:启用托管 BOT 防护策略

安全防护功能提供内置的、由火山引擎维护的防护策略。您可以开启 托管 BOT 分类规则。针对具体的BOT防护类型,您可以选择开启或关闭规则,也可以设置这一类 BOT 被检测到的处理动作:观察或拦截。例如,您可能并不需要搜索引擎爬虫的防护,则可以关闭 搜索引擎bot流量 策略。更多详情,请参见 配置 Web 防护。

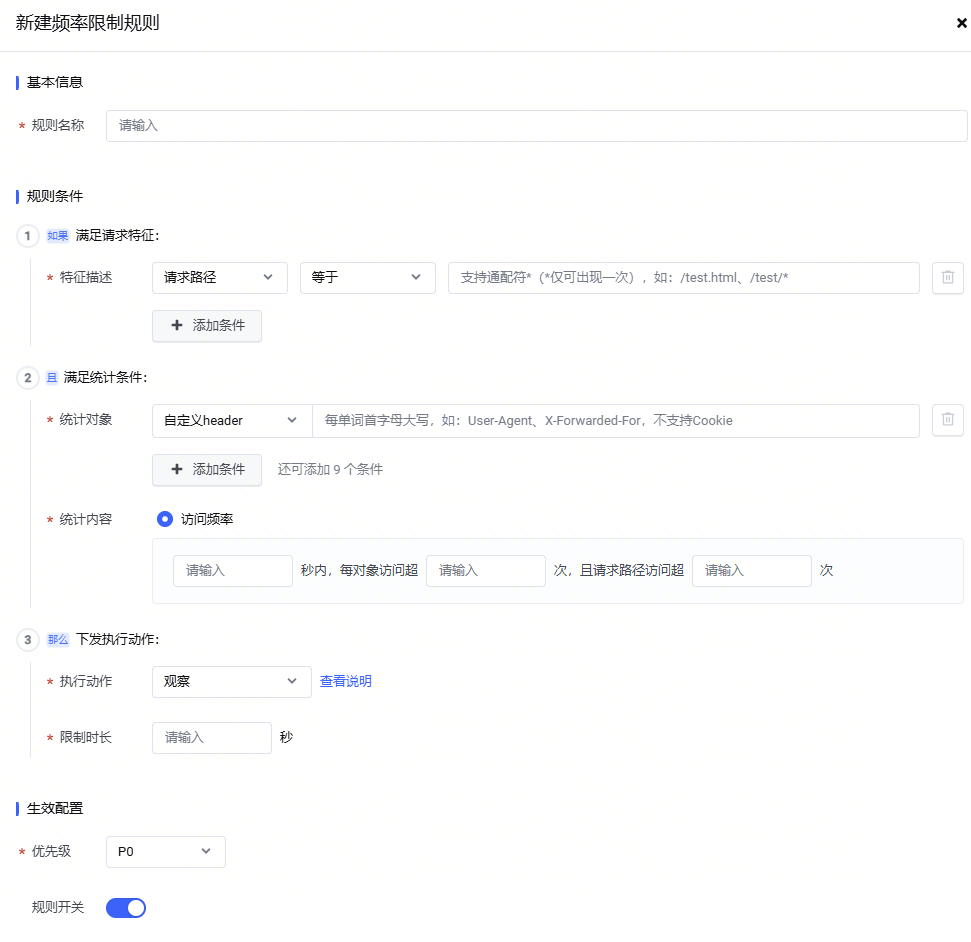

场景3:基于请求频次触发防护措施

您也可以为特定资源设置灵活的限流策略。策略可以基于一系列的请求特征,当访问频次超过阈值时,可以采取多种限流措施。例如,访问阈值可以设置的维度包括:

指定路径下的资源被请求的总次数。

单个请求者(基于一组特征属性)发起请求的总次数。比如,同一源 IP 对该路径发起的次数。

更多详情,请参见 配置频率限制规则。

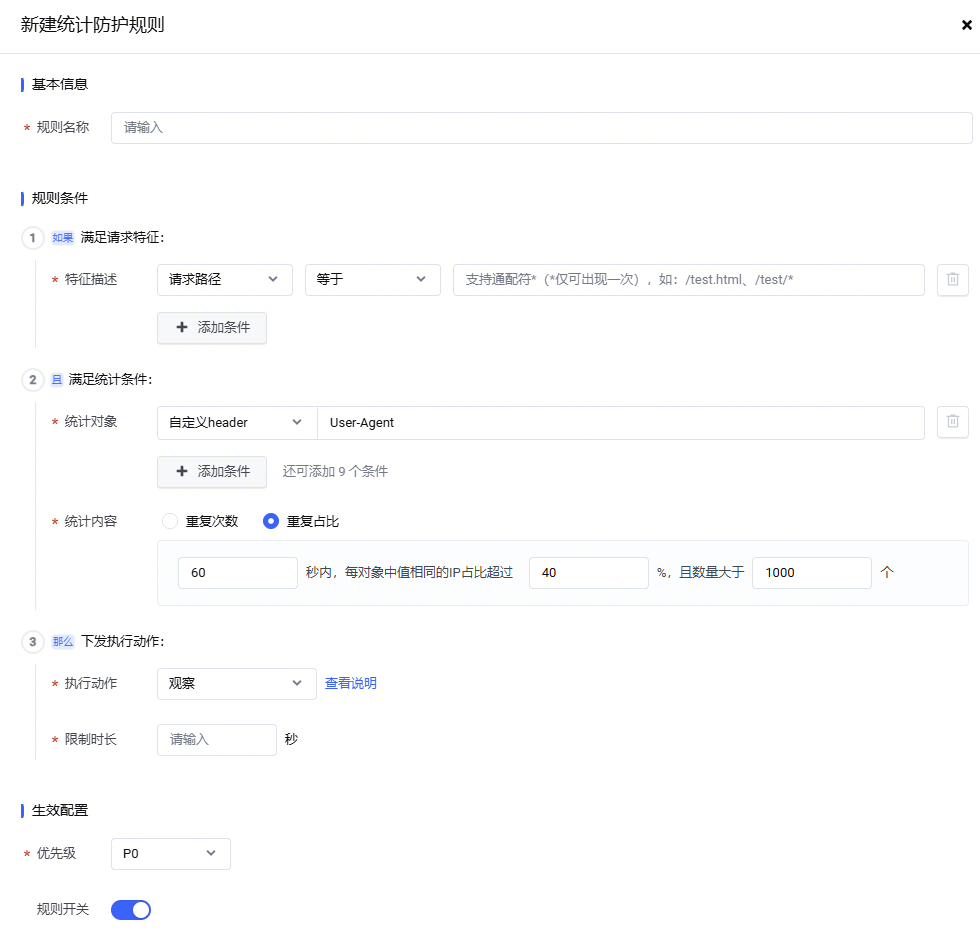

场景4:基于请求特征的分布情况触发保护措施

您还可以配置“统计防护规则”基于请求的特征分布来触发防护行为。例如,在 60 秒内来自相同 User-Agent 的请求超过了整体请求的 40%-50%(明显不同于正常访问流量的特征分布),那这些可疑流量很大可能为攻击流量。此时,系统根据规则可以采取观察、拦截或丢弃的处置方式。

更多详情,请参见 配置统计防护规则。