云堡垒机通过历史会话详细记录运维人员和运维资源所有操作行为,方便定位安全事故的追溯。本文介绍如何使用云堡垒机对安全事故进行事后追溯,完成安全事故的责任界定。

背景信息

随着信息技术的不断发展和信息化建设的不断进步,日趋复杂的 IT 系统和不同背景运维人员的行为给信息系统安全带来较大风险。传统服务器运维方式直接对服务器进行操作,缺少指令监控、操作回放等功能,就会导致安全事故无法追溯的问题。

云堡垒机通过切断运维人员对服务器的直接访问,进而采用协议代理方式,限制所有请求都必须经过云堡垒机,以便云堡垒机管控所有操作,并对运维人员的所有操作进行监控和详细记录。

前提条件

已经创建云堡垒机,并且已经准备拥有 VBH 审计人员权限(VBHAduitOnlyAccess、VBHFullAccess 或 VBHInnerFullAccess)的用户,例如:管理员、审计人员。

使用限制

浏览器限制:推荐 Chrome 浏览器,版本不低于103.0.5060.114(正式版本) (x86_64)。

操作步骤

可通过浏览器登录云堡垒机,并参考以下步骤,对已经发生的安全事故进行追溯。

步骤一:打开历史会话

- 登录 云堡垒机控制台,在左侧导航栏选择 云堡垒机。

- 单击目标云堡垒机名称,进入云堡垒机管理页面。

- 在左侧导航栏,选择 运维审计 > 历史会话,进入历史会话管理页面。

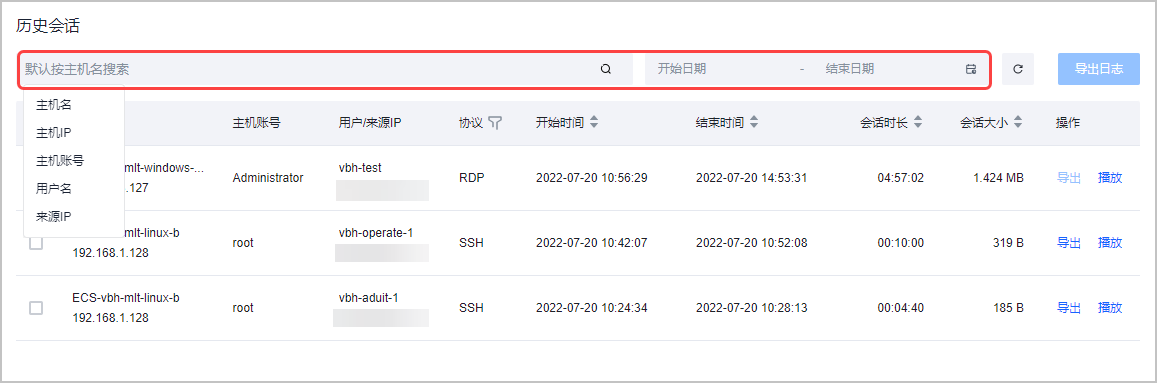

步骤二:定位事故主机

根据业务出现安全问题的信息,检索历史会话,定位安全事故主机。检索条件包括:主机名、主机 IP、主机账号、用户名、来源 IP,可组合开始日期和结束日期快速定位安全事故主机。

步骤三:历史会话审计

云堡垒机提供完整的运维审计功能,确定安全事故主机后,即可审计运维操作中使用到的指令、文件等,定位安全事故。远程连接协议不同,历史会话审计的内容项略有差异,详细审计情况和信息审计方法如下。

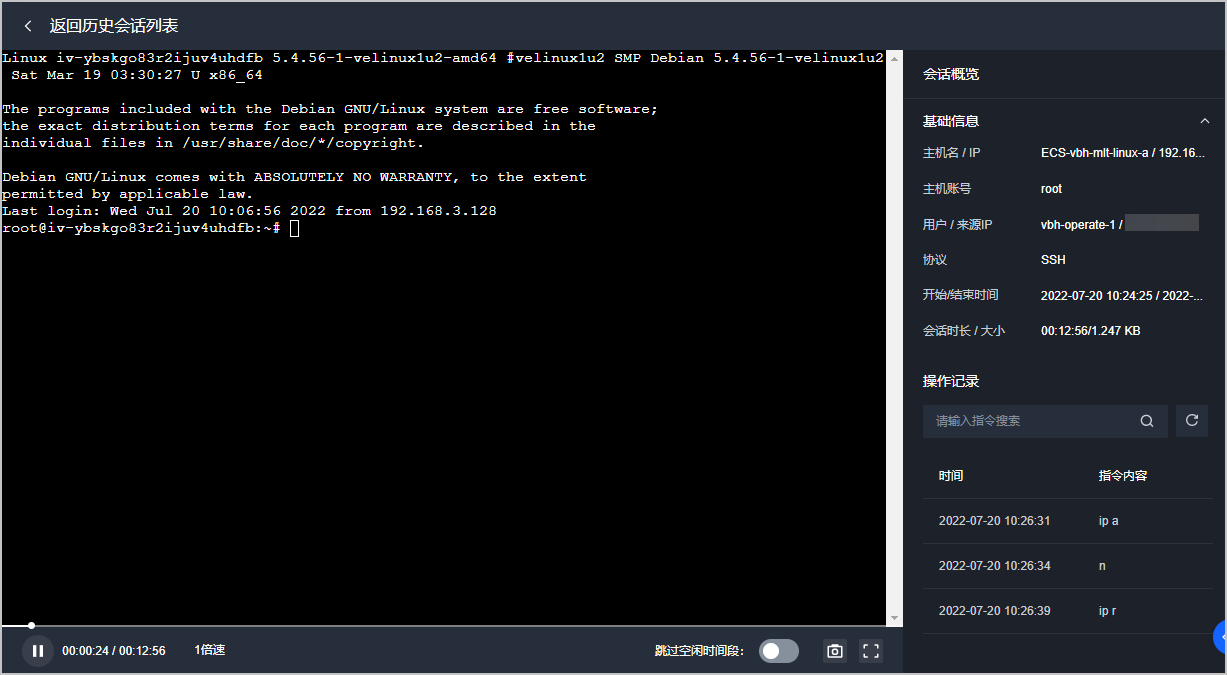

Linux 主机操作指令审计

若安全事故主机是使用 SSH 协议登录的 Linux 主机,可单击操作列的 播放 按钮,查看操作记录和详细的运维历史会话视频。

- 操作记录:右下角操作记录区域,可按时间显示运维操作的指令记录,支持按指令搜索操作记录。

- 跳过空闲时间段:Linux 主机支持智能跳过没有操作的片段,仅播放有运维操作部分。

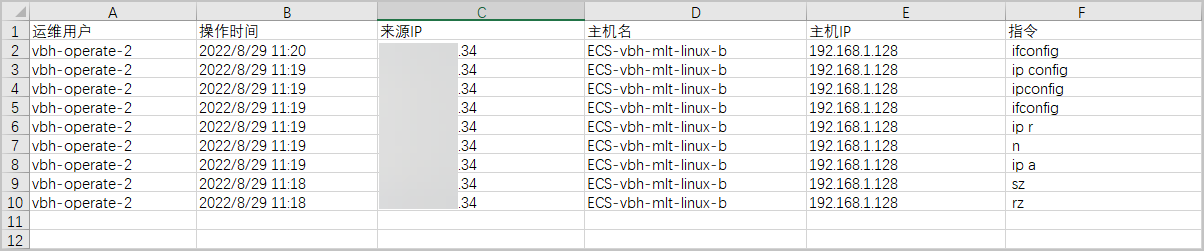

针对 SSH 协议连接的会话,亦可单击操作列的 导出 按钮,导出.csv格式的操作日志文件,快速查看操作指令。

Linux 主机文件传输审计

若安全事故主机是使用 SFTP 协议登录的 Linux 主机,可单击操作列的 查看 按钮,跳转到会话详情页面,查看详细的会话概览信息和文件传输记录。

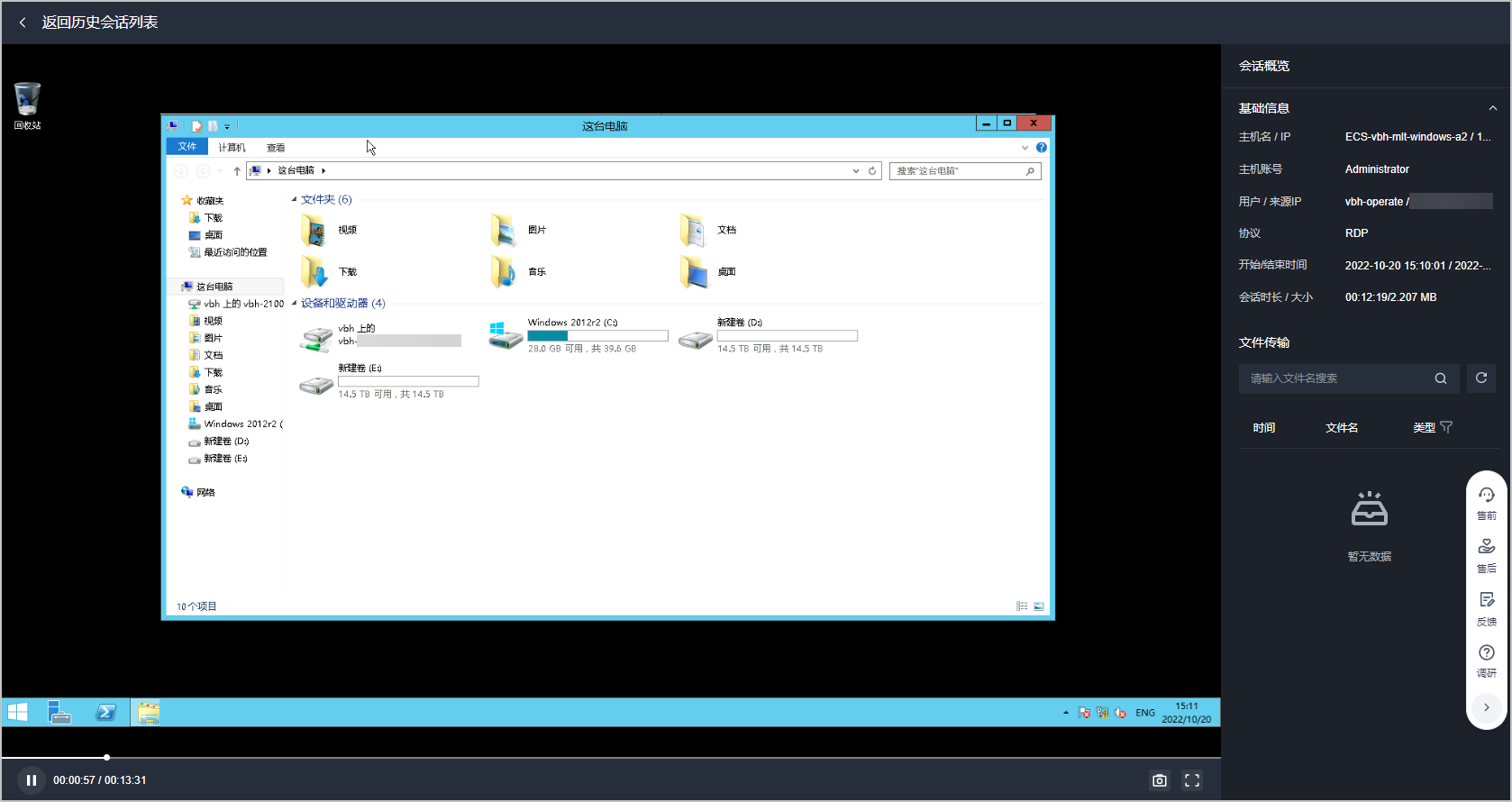

Windows 主机审计

若安全事故主机是使用 RDP 协议登录的 Windows 主机,可单击操作列的 播放 按钮,查看文件传输记录和详细的运维历史会话视频。

后续操作

为了避免此类安全事故继续发生,对企业造成重大损失。推荐使用云堡垒机提供的访问控制策略和命令控制策略,约束运维人员及其运维操作。