云堡垒机满足等保条例中对信息系统的安全要求,可保障业务系统运行的安全合规性。本文介绍云堡垒机各项功能与等保相关条款的对应关系,助力企业顺利通过等保测评。

网络安全等级保护标准中对信息系统的安全审计、访问控制、多因子认证等方面都提出了更严苛的要求。一些安全性要求较高的行业(例如:金融、医疗),业务系统涉及很多个人隐私数据,所使用的 IT 系统需要满足这些审计要求,才能保障业务系统运行的安全合规性。

安全审计

以下是安全审计相关等保条款与云堡垒机各项功能的对应关系。

等保条例:应在网络边界、重要网络节点进行安全审计,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计。

等保条例:应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计。

以上两条等保条款主要考察是否有进行安全审计,以及是否对用户的行为和事件进行安全审计。云堡垒机提供完整的运维审计功能,对主机资源的运维操作进行监控和审计,拥有审计权限的用户可登录云堡垒机控制台,查看实时会话、查看运维历史会话、查看操作日志。

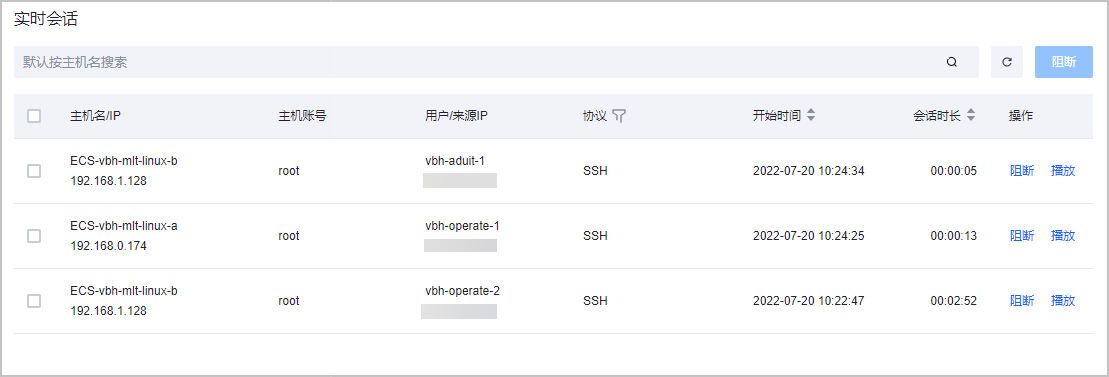

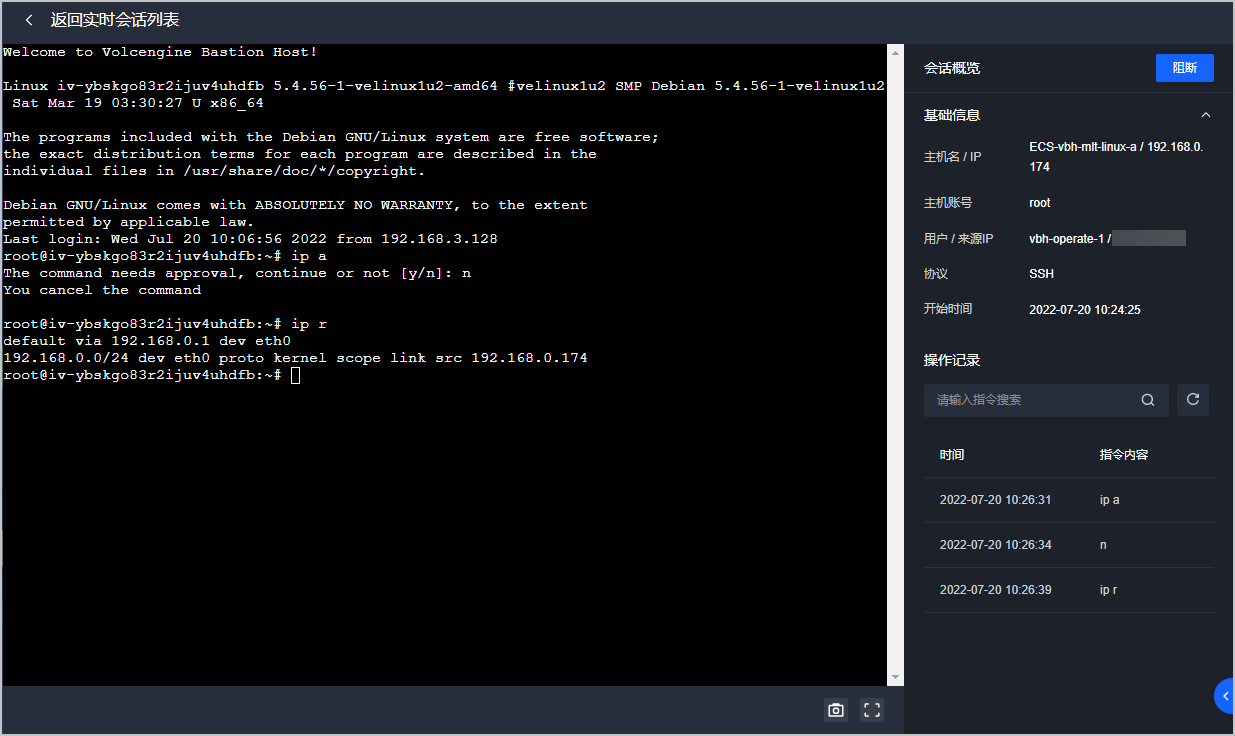

- 进入实时会话页面,可查看当前实时会话列表,以及会话相关运维员信息和主机信息,具体操作参见:实时会话。

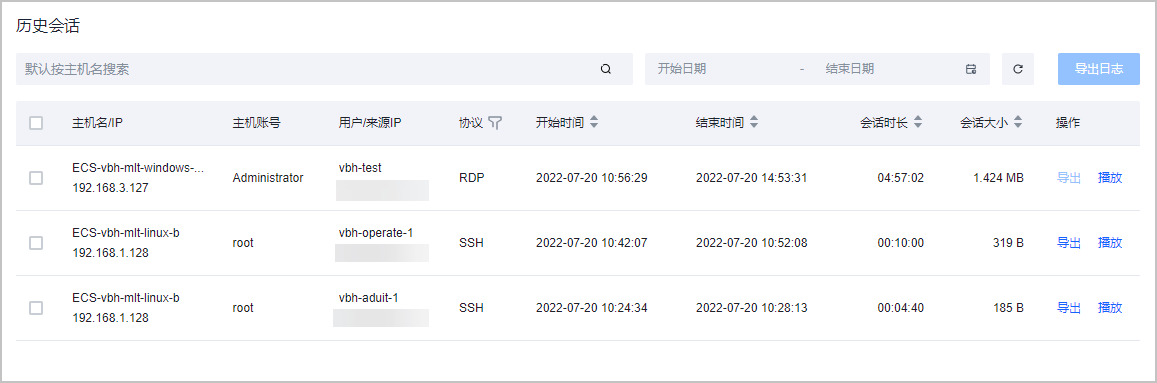

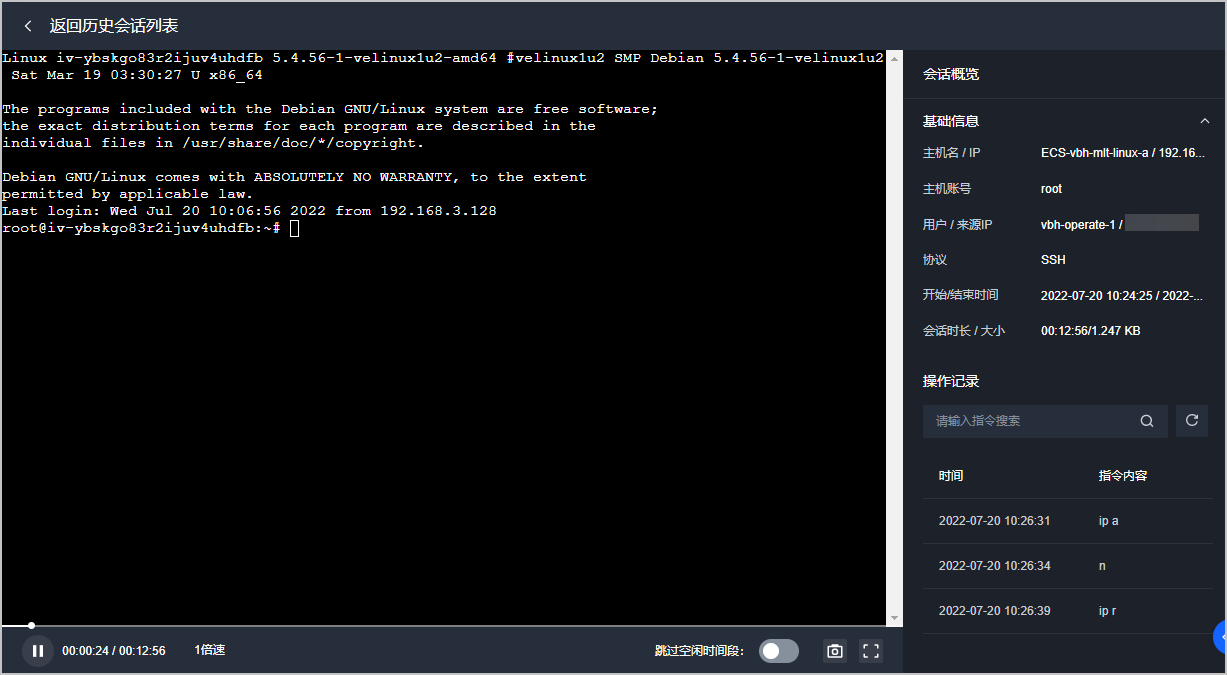

- 进入历史会话页面,可查看会话概览、指令操作记录、文件传输记录等安全审计信息,具体操作参见:历史会话。

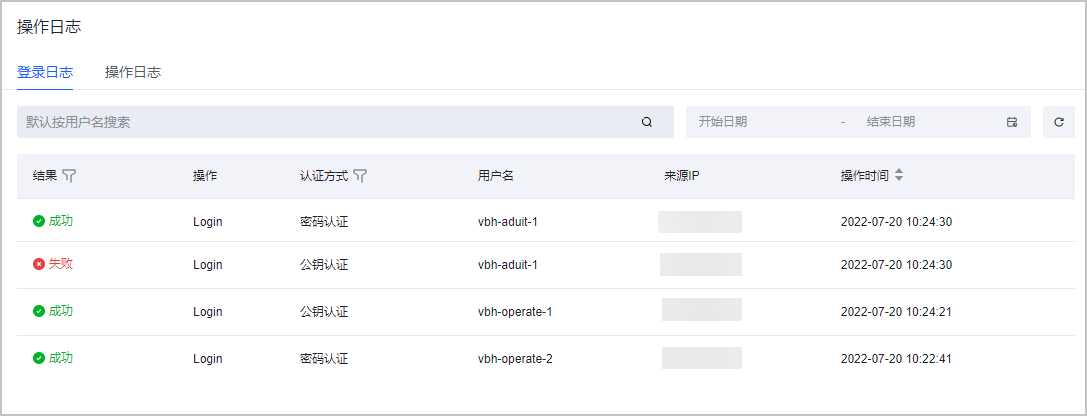

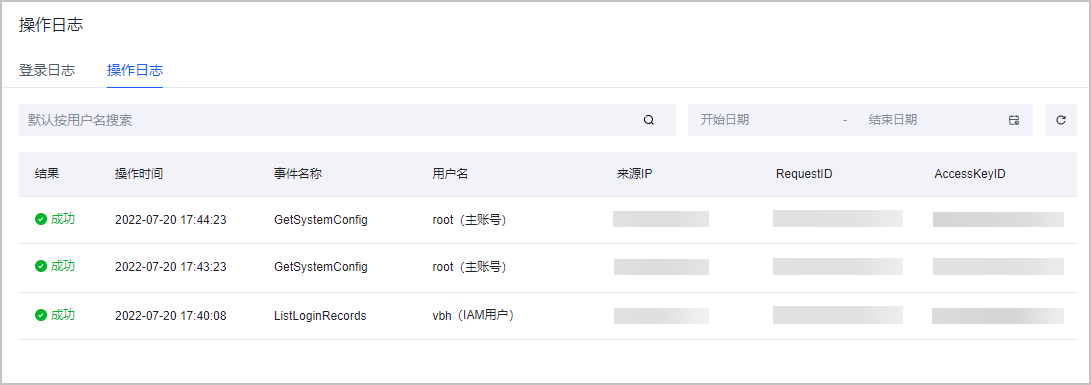

- 进入操作日志页面,可查看用户的登录日志和操作日志。其中,登录日志用于记录用户登录云堡垒机的详细信息(包括:登录结果、认证方式、用户名、来源、操作时间等信息);操作日志将细粒度记录用户在云堡垒机中的操作事件。具体操作参见:操作日志。

等保条例:审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息。

本条款主要考察审计日志是否按照要求进行记录。云堡垒机对历史会话、登录日志、操作日志均有详细的审计记录。

- 历史会话审计记录主要包括:主机名/IP、主机账号、用户/来源 IP、协议、开始时间、结束时间、会话时长、会话大小,以及指令操作记录、文件传输记录等。

- 登录日志审计记录主要包括:登录结果、事件类型、认证方式、用户名、来源 IP、操作时间等。

- 操作日志审计记录主要包括:操作结果、操作时间、事件名称、用户名、来源 IP、RequestID、AccessKeyID 等。

身份鉴别

以下是身份鉴别相关等保条款与云堡垒机各项功能的对应关系。

等保条例:应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换。

本条款主要考察三点:是否对登录用户进行身份识别和鉴别,身份标识是否具有唯一性,以及身份鉴别信息具有复杂度要求并定期更换。

身份标识是否具有唯一性:云堡垒机目前将 IAM 作为认证源,直接导入 IAM 用户作为云堡垒机用户使用,IAM 用户本身就具备完善的身份识别和鉴别要求,例如:用户名不允许重复以保证身份标识的唯一性。

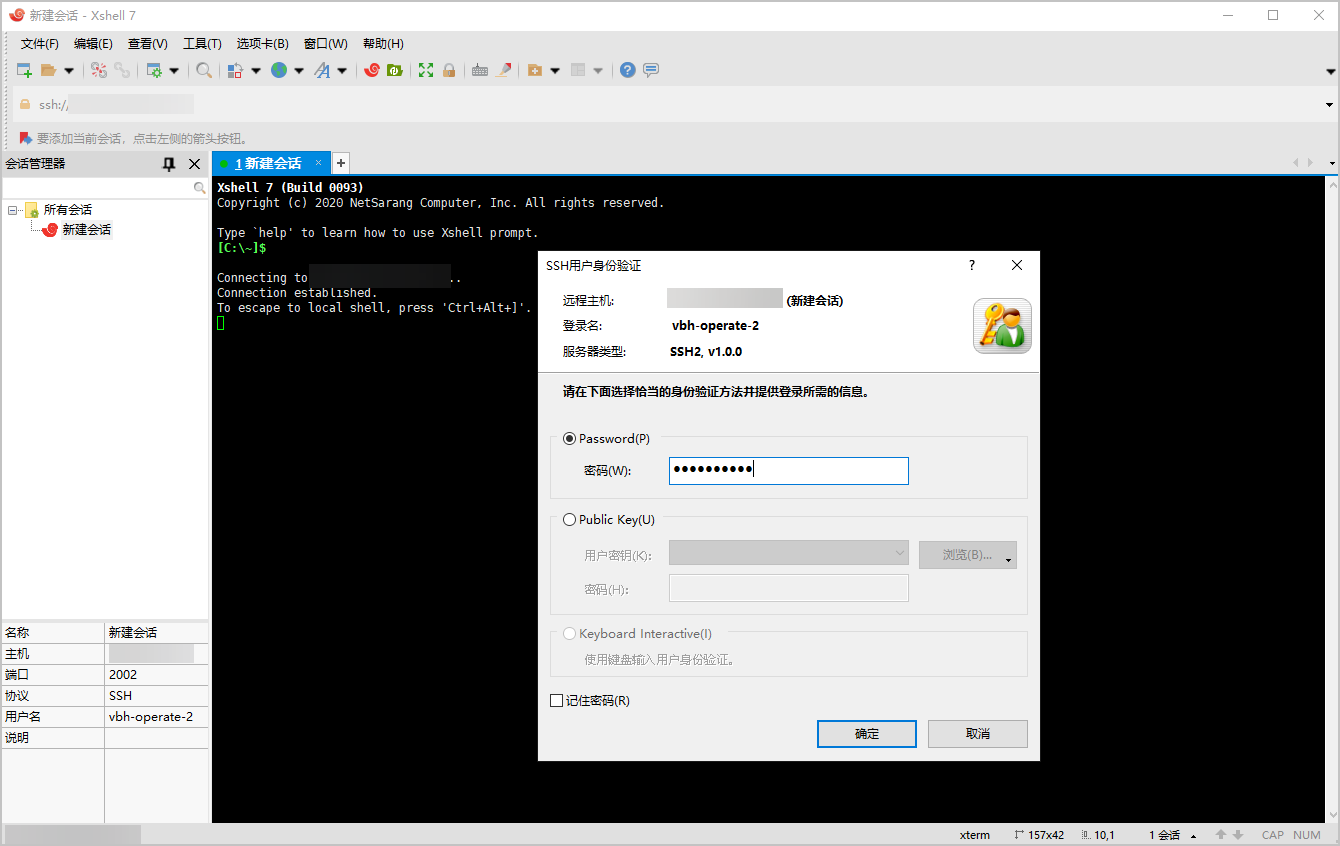

是否对登录用户进行身份识别和鉴别:云堡垒机为导入的 IAM 用户生成独立的云堡垒机登录密码,不管通过浏览器还是其他客户端登录,均需登录才能正常使用,这也证明云堡垒机已经对登录的用户进行了身份标识和鉴别。详细介绍可参考:登录云堡垒机。

- 身份鉴别信息具有复杂度要求并定期更换:云堡垒机针对使用密码登录的 Linux 主机提供改密策略功能,可直接修改原主机的操作系统账号密码,适用于批量修改密码和定期修改密码场景。具体操作参见:创建改密策略。

等保条例:应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。

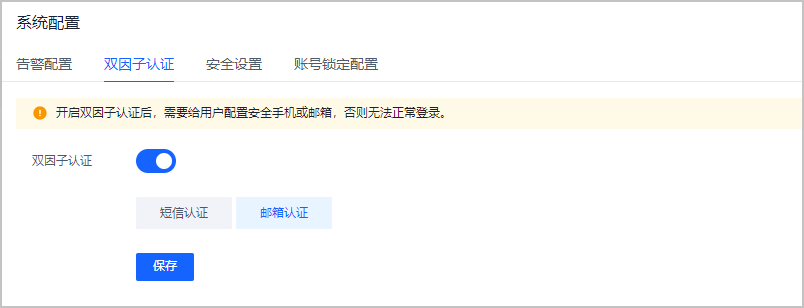

本条款主要考察。云堡垒机采用多因子认证的登录方式,登录云堡垒机完成密码认证后,可通过短信或邮件发送动态验证码进行二次登录验证,降低密码泄露风险,有效提升安全性。具体操作参见:双因子认证。

等保条例:应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施。

本条款主要考察是否具备阻拦非法登录的能力。云堡垒机提供账号锁定功能,可配置账号密码锁定策略,防止恶意登录账号或暴力破解密码,保障系统安全。具体操作参见:账号锁定配置。

访问控制

以下是访问控制相关等保条款与云堡垒机各项功能的对应关系。

等保条例:应对登录的用户分配账户和权限。

本条款主要考察是否对登录用户分配账户和权限。云堡垒机提供 5 种预置策略,可前往 访问控制控制台 为用户配置权限。

等保条例:应授予管理用户所需的最小权限,实现管理用户的权限分离。

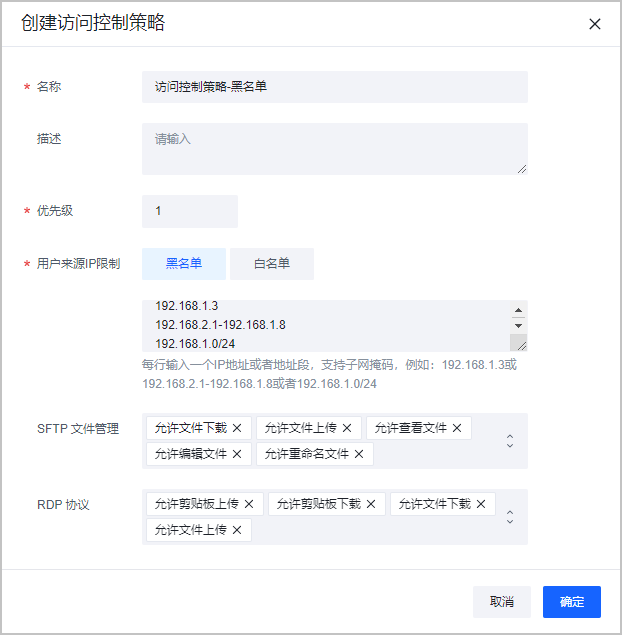

本条款主要考察对用户的权限控制粒度是否精细。云堡垒机提供的访问控制策略和命令控制策略,约束运维人员及其运维操作。

- 访问控制策略:用于管控访问云堡垒机的用户权限,不仅可以通过用户来源 IP 限制访问权限,而且可以限制用户的文件管理权限。

- 命令控制策略:用于管控用户运维主机时操作命令的使用权限控制。

等保条例:应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则。

本条款主要考察用户之前是否做到权限隔离。云堡垒机提供 5 种预置策略,涵盖管理员、审计人员、运维人员三种身份。

- 管理员:主要负责搭建和管理云堡垒机系统,包括:资源管理、人员管理、策略管理、系统配置和命令审批。

- 审计人员:负责审查实时会话、历史会话、操作日志等数据。若发现实时会话中存在异常操作,可单方面阻断会话,及时规避风险。

- 运维人员:可通过 SSH 协议、SFTP 协议或 RDP 协议登录云堡垒机,对导入云堡垒机的资源进行各种运维操作。

由上述权限划分可知,只有管理员具备配置访问控制策略的权限,审计人员和运维人员并不具这方面的权限。